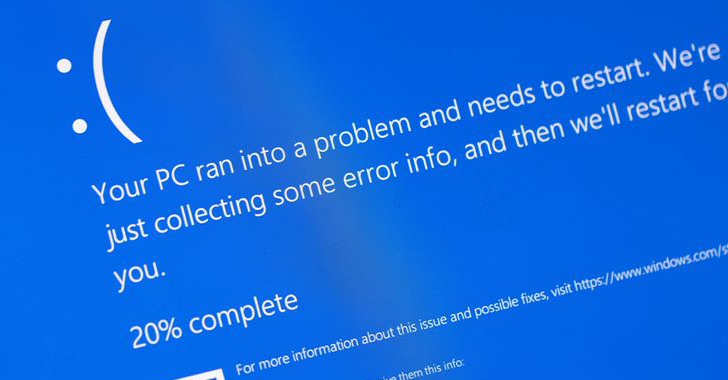

A CrowdStrike, uma das líderes globais em segurança cibernética, ofereceu recentemente um esclarecimento abrangente sobre o problema no seu sistema de validação que resultou no travamento de milhões de dispositivos com o sistema operacional Windows. Esse infortúnio, que aconteceu no fim de semana passado, foi gerado por uma atualização de configuração contentorizada que, ao ser lançada, acarretou o caos em computadores ao redor do mundo.

Na sexta-feira, 19 de julho de 2024, a empresa desencadeou um processo de atualização rotineiro visando sua ferramenta de telemetria, que monitora novas técnicas suspeitas de serem aplicadas em ameaças digitais. Essa ação é parte integral das salvaguardas dinâmicas providas pela plataforma Falcon da empresa, uma solução de segurança muito considerada neste meio.

O revés se concentrou em hospedeiros que rodavam a versão 7.11 ou superior do sensor do Windows da companhia, crivados pela falha durante o período que vai das 04:09 até as 05:27 (UTC) de 19 de julho. Curiosamente, computadores rodando os sistemas operacionais Apple macOS e Linux ficaram de fora deste cenário de disfunção.

Segundo a CrowdStrike, o procedimento de entrega de configurações de segurança difere entre o Sensor Content, integrado ao Falcon Sensor, e o mecanismo Rapid Response Content, desenhado para resposta célere e identificação de ameaças emergentes. Este último se mostrou o ponto de origem do erro, que apesar de ter atendido a todas as etapas de validação internas, não detectou um problema grave no dado de conteúdo.

Ocorre que as atualizações computadas possuem Instâncias de Template, que atuam como representações de comportamentos específicos de possíveis ameaças, permitindo inclusão de nova telemetria e desencadeamento de detecções em sistemas dos clientes. Contudo, a falha residia justamente na inserção destas instâncias no mecanismo Content Validator, projetado para vetar tais conteúdos antes de serem disponibilizados.

A empresa também pontuou o uso de um Content Interpreter no sensor Falcon, que lida com a análise de comportamentos suspeitos e impede ações mal-intencionadas de serem executadas nos dispositivos protegidos, uma medida de proteção de suma importância na prevenção de incidentes de segurança.

Com a dissecção do que deu errado e a linha do tempo destacando desde a implantação do sensor 7.11 até a catastrófica atualização do dia 19 de julho, a CrowdStrike tem empreendido iniciativas para desenvolver testes mais profundos e melhorias no tratamento de erros do Content Interpreter, além de considerar o lançamento faseado de configurações desse porte, visando reduzir o espectro de danos causados por eventuais falhas futuras.

Esse posicionamento da CrowdStrike reflete o compromisso da entidade em não apenas resolver falhas pontuais, mas também aperfeiçoar o caráter preventivo do seu conjunto de ferramentas de segurança, estratégia essencial para assegurar a confiança dos usuários em um meio onde ameaças evoluem constantemente.

Fique atento às novidades do TecMania para não perder nenhum detalhe do mundo da tecnologia, incluindo incidentes severos como este e como as grandes empresas respondem a eles.