Criminosos Cibernéticos Exploram Falha do Microsoft Defender para Distribuir Ladrões de Informações

Uma campanha cibernética habilidosa vem explorando uma falha corrigida no Microsoft Defender SmartScreen para espalhar ladrões de dados conhecidos como ACR Stealer, Lumma e Meduza. O alerta é proveniente da empresa especializada em segurança cibernética Fortinet FortiGuard Labs, que monitorou tentativas de ataque direcionadas a usuários nos Estados Unidos, Espanha e Tailândia.

A vulnerabilidade em questão, identificada sob o código CVE-2024-21412 e com uma pontuação CVSS de 8,1, é qualificada como de alta gravidade e, se explorada, possibilita que hackers consigam contornar a camada de proteção do SmartScreen para então executar código malicioso nos dispositivos afetados. A Microsoft já emitiu correções para o problema em suas atualizações de segurança de fevereiro de 2024.

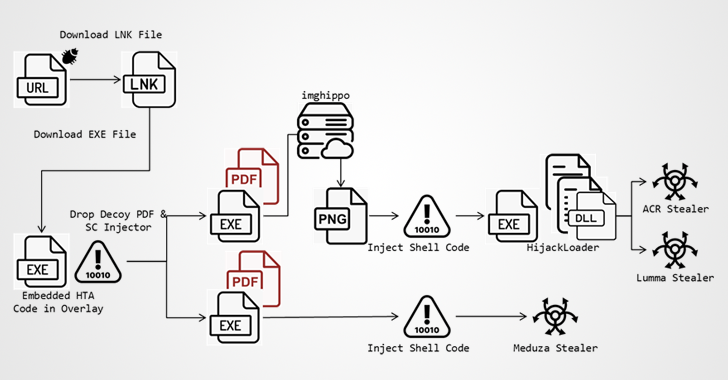

Os atacantes usavam uma estratégia que envolvia o engajamento das vítimas com um arquivo URL aparentemente inofensivo que, ao ser executado, baixava um link (LNK). Esse link continha um script, ocultando uma aplicação HTML (HTA) cuja função era desencadear uma cadeia de ações maliciosas. Essa chain downloadava um arquivo PDF inócuo juntamente com um injetor de shellcode, cuja consequência seria a instalação dos softwares mal-intencionados ACR Stealer ou Lumma.

O ACR Stealer surge como uma forma mais sofisticada do ameaçador GrMsk Stealer, reconhecido no ambiente online no final de março de 2024. Esta ferramenta maliciosa é conhecida pelo roubo de informações a partir de navegadores de internet, aplicativos de mensagens, clintes de FTP, e-mail, serviços VPN e outras ferramentas digitais essenciais para usuários domésticos e corporativos.

O Lumma Stealer, que possui operações semelhantes, foi igualmente observado empregando estratégias que dificultam a sua detecção e erradicação por parte das ferramentas convencionais de cybersegurança, aumentando assim a resilient de sua infraestrutura de comando e controle (C2).

A incidência desta campanha maliciosa coincide com o relato feito pela empresa CrowdStrike sobre o Daolpu, um ladrão de informações até então não documentado. Esse ataque aproveitou-se de uma disrupção nos serviços causada por uma atualização problemática para o Windows, reforçando o panorama de desafios enfrentados por especialistas em segurança cibernética.

Além disso, Jérôme Segura, pesquisador da Malwarebytes, também nos relembra da crescente ameaça relacionada a campanhas de malvertising e técnicas de SEO que promovem aplicações legítimas com o fim de implantar softwares maliciosos, como o Atomic Stealer.

Usuários devem manter seus sistemas operacionais e softwares de segurança sempre atualizados, bem como adotar práticas de navegação segura para prevenir comprometimentos de seus dados pessoais e profissionais.