Um novo método de ataque cibernético foi identificado no cenário digital quando um grupo de hackers ligados ao governo chinês, conhecido como Panda Evasivo, comprometeu um provedor de serviços de internet (ISP) para disseminar atualizações de software maliciosas. O vetor de ataque utilizado revela não só a evolução das técnicas de espionagem digital por parte do grupo, mas também a complexidade do cenário de segurança cibernética global.

Atuando sob várias alcunhas, como Bronze Highland, Daggerfly e StormBamboo, o coletivo Panda Evasivo tem demonstrado foco em operações de espionagem desde 2012, utilizando backdoors e malwares para extrair informações sigilosas de organizações visadas.

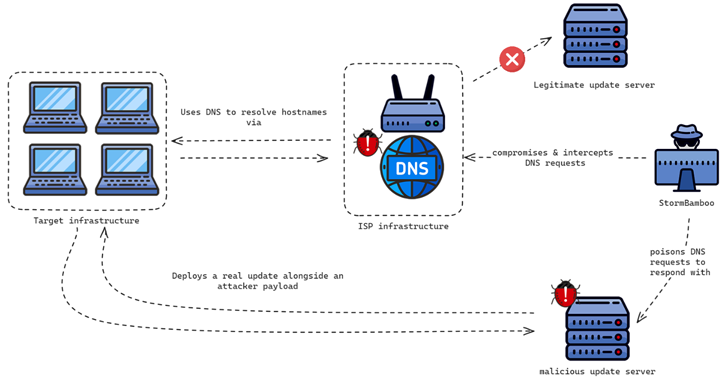

No decorrer do ano de 2023, a estratégia adotada pelo grupo se voltou para a exploração de pontos fracos na segurança de atualização de software. Isso foi feito através da manipulação de respostas de servidores DNS, cooptando assim o fluxo normal de atualização de softwares para injetar códigos maliciosos nos sistemas das vítimas.

Empresas que utilizam mecanismos de atualização automatizados, especialmente aqueles baseados em HTTP e sem a devida checagem de integridade de instalação, tornaram-se os alvos principais desse esquema maligno. Esse ataque resulta na instalação de variedades de malware, como MgBot e MACMA, enfatizando a abrangência das ameaças, que afetam desde sistemas operacionais Windows a macOS.

Especialistas em segurança da informação descobriram que o Panda Evasivo também foi capaz de implantar extensões maliciosas em navegadores, com o objetivo de coletar dados sensíveis do usuário sem que este perceba a intrusão.

A revelação desses ataques se dá em um momento em que a preocupação com a segurança cibernética e a integridade de dados tem atingido picos históricos. A ação do grupo colocou em evidência a necessidade de provedores de serviços de internet implementarem medidas de segurança mais rígidas e a importância de sistemas robustos de verificação de atualizações de software para prevenir esse tipo de comprometimento.

O ISP envolvido já foi notificado sobre o ataque e trabalha para solucionar o incidente de envenenamento de DNS. O caso serve como um alerta para a comunidade online e para as organizações de que a vigilância constante é imprescindível para combater as táticas cada vez mais sofisticadas empregadas por hackers e agentes de ameaças cibernéticas.

Continuaremos a monitorar esta e outras ameaças cibernéticas, mantendo nossos leitores informados sobre as mais recentes tendências e medidas preventivas em segurança digital. Fique atento a TecMania para mais atualizações.