Os hipervisores da VMware estão no centro das atenções após a descoberta de que múltiplos grupos de ransomware estão explorando uma falha de segurança recentemente corrigida para obter permissões de administrador e implantar malware de criptografia de arquivos nos sistemas afetados.

A vulnerabilidade em questão, identificada como CVE-2024-37085 (pontuação CVSS: 6,8), consiste em um desvio de autenticação relacionada à integração com o Active Directory (AD), e tem sido ativamente explorada para comprometer organizações e seus dados críticos.

A falha permite que atacantes com permissões no AD obtenham controle total sobre hosts ESXi que utilizam o AD para gerenciamento de usuários. A exploração ocorre através da recriação de um grupo de AD previamente configurado e excluído, chamado por padrão de “Administradores do ESXi”.

O cenário de ataque é alarmante em sua simplicidade: basta criar ou renomear um grupo no AD como “ESX Admins” e adicionar usuários para obter acesso de administrador no ESXi.

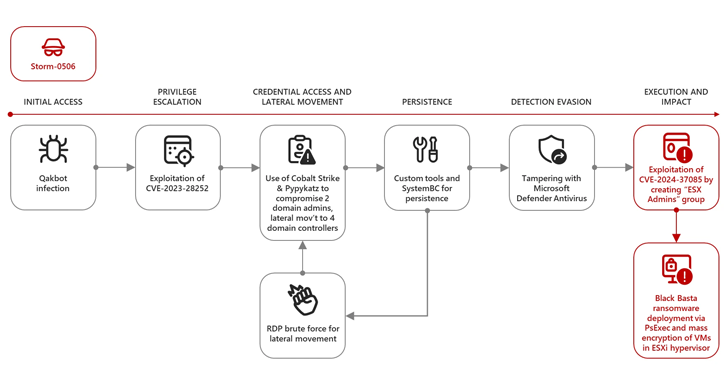

Recentemente, a Microsoft reportou que operadores de ransomware conhecidos como Storm-0506, Storm-1175, Octo Tempest e Manatee Tempest foram vistos utilizando esta técnica para distribuir variantes de malware como Akira e Black Basta.

Dentre as atividades maliciosas documentadas, incluem-se ataques coordenados que combinam o comprometimento inicial via QakBot com a exploração de outras vulnerabilidades, como a CVE-2023-28252. Tais ações permitem aos invasores disseminar ransomware e se deslocar lateralmente pelas redes, visando infectar um número maior de sistemas.

Esses desenvolvimentos evidenciam a escalada de técnicas adotadas por agentes de ransomware, com um foco crescente em procurar e explorar vulnerabilidades em hipervisores como o ESXi. Além disso, softwares de segurança como Fortinet e Veeam Backup & Replication também foram alvos recentes de ataque.

O malware Qilin, por exemplo, notabilizou-se por sua habilidade de se autopropagar em redes locais, e suas variantes desenvolvidas em Rust sinalizam uma tendência dos operadores de ransomware em optar por linguagens de programação mais seguras para a construção de suas ferramentas maliciosas.

Diante desse cenário de ameaças, a recomendação é que as organizações permaneçam vigilantes, atualizem seus softwares para versões sem vulnerabilidades conhecidas, implementem práticas de autenticação forte, e adotem políticas robustas de monitoramento, backup e recuperação para mitigar os riscos associados a ataques de ransomware.

O contexto atual exige atenção redobrada das equipes de segurança de TI, já que a complexidade e sofisticação dos ataques cibernéticos continua a evoluir, representando uma ameaça constante para empresas em todo o mundo.